Ücretsiz Wi-Fi Kullanan Herkesi Bekleyen Dikkat Edilesi Tehlikeler

Bugün neredeyse tüm kafe, bar ve restoranlar ücretsiz Wi-Fi imkanı sunuyor. Bazı büyükşehir belediyeleri de önemli meydanlara ve alanlara ücretsiz Wi-Fi noktaları kurmaya başladı. Güzel bir mekanda kahvenizi yudumlarken ya da İzmir veya İstanbul’da deniz kenarında otururken bu ücretsiz halka açık İnternet hizmetinden faydalanmak oldukça keyifli.

Peki, halka açık İnternet kullanırken siber saldırganların açık hedefi olduğunuzu biliyor musunuz? Hem de “kolay lokma” diye tabir edebileceğimiz kadar açık bir hedef!

Yazımızda sizlere siber saldırganların nasıl hedefi haline geldiğimizi anlatacak ve bu işi nasıl kolayca yaptıklarını gösteren videomuzla başbaşa bırakacağız.

Buradaki bilgiler Teknopusula İnternet sitesinden alınarak yazarının izni ve bilgisi dahilinde kullanılmıştır.

Herkese açık Wi-Fi ortamları siber saldırganların hedefi

İnternetin ve mobilitenin gelişmesi hayatımızı kolaylaştırdığı kadar bizi birçok riskin içine de sokuyor. Bu risklerin başında elbette siber güvenlik tehditleri yer alıyor. Bugün neredeyse her işimizi internet üzerinden yapıyoruz ve en hassas bilgilerimiz (bankacılık, devlet ilişkileri, özel hayatımıza ait veriler) sanal paketler içerisinde kablolu ve kablosuz ortamlarda savruluyor.

Sanal kanallarda gezinen kötü niyetli kişiler (siber saldırganlar) kullandıkları pek çok yöntemle bu bilgileri ele geçirebilir. Özellikle herkese açık Wi-Fi ortamlarını kullanan kişilere ait bilgiler siber saldırganlar için kolay lokma.

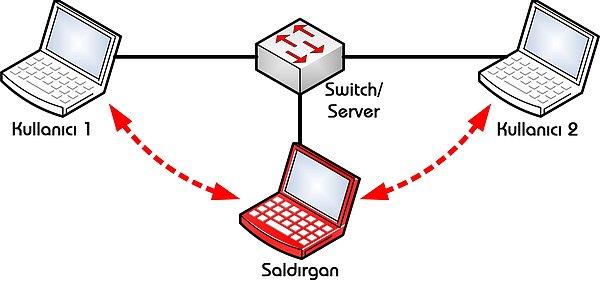

Ortadaki Adam (MITM) Saldırıları

Saldırganlar kullandıkları donanım yazılımlarla kullanıcı ile sunucu arasına girerek kullanıcıya ait tüm trafiği gözlemleyebiliyor, istedikleri verileri alabiliyor. Buna ortadaki adam (Man in The Middle, MITM) saldırısı diyoruz.

MITM saldırıları çeşitli yöntemlerle yapılabiliyor. Bunların en önemlileri arasında DNS Spoofing ve ARP Poisoning sayılabilir. Özellikle Wi-Fi ağlarındaki “Erişim Noktaları”nı (Access Point, AP) taklit eden saldırganların kullandıkları “Fake AP” (sahte erişim noktası) ve “Evil Twin” denen (var olan bir AP’nin ikiz taklidini oluşturma) yöntemler MITM saldırısı olmasa da aynı amaca hizmet eden saldırılar.

Nasıl oluyor da bilgilerimiz ele geçiriliyor?

Bir ağa bağlı kullanıcı o ağın sunucusundan yerel IP adresi alır. Ağa bağlı cihazlara verilen IP adresleri cihazların MAC adresleriyle (fiziksel adres) eşleştirilerek bir tabloda saklanır. Bu protokole Adress Resolution Protocol (ARP, adres çözümleme protokolü) denir. Ağa bağlı cihazlar İnternet'e çıkmak istediklerinde ağdaki Gateway denen fiziksel ya da sanal makine diğer cihazları kullandığı protokollerle İnternet'e çıkarır ve gelen paketleri sahiplerine ulaştırır.

Bir veri paketi router veya switch’e geldiği zaman, ilgili tablo kontrol edilir ve aranan IP adresine sahip MAC adresli cihaza paket gönderilir. Ancak MAC adresi tabloda bulunamadığı zaman ARP Brodcast paketi gönderilerek ağdaki tüm cihazlara “Bu IP adresine sahip MAC adresi nedir?” sorusu gönderilir. Buna ARP Request denir. Aranan IP adresine sahip cihaz cevap olarak MAC adresini brodcast yayın yapmadan direkt olarak sorguyu gönderen cihaza gönderir (Arp Replay).

Saldırganlar sistemi sorgularla zehirliyor

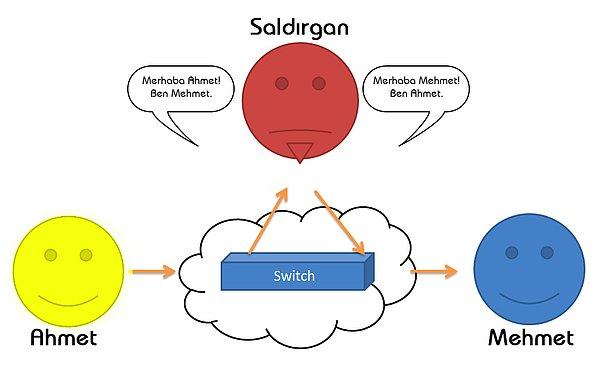

Daha basite indirgeyecek olursak; Gateway, tüm ağa ARP sorguları göndererek hangi IP’ye sahip cihazın hangi MAC adresinde olduğunu öğrenmeye çalışır. Cihazlar da Gateway’e cevabi ARP paketleri gönderir.

İşte bu noktada, saldırganımız Gateway’in IP adresini ve kendi MAC adresini içeren ARP sorguları göndererek ARP tablosunu karıştırır (Bu nedenle ARP Poisoning yani ARP zehirlenmesi diyoruz). Kullanıcı ile Gateway arasına girmiş olur ve İnternet ile kullanıcı arasındaki tüm paketleri okuyabilir (paketler şifreli değilse direkt okur, şifreli paketler için ise saldırgan boş duracak değildir).

Saldırgan ele geçirdiği bilgilerin içinde neleri görebilir?

Karamsarlığa itmek istemeyiz ama, cevap: Her şeyi.

“Dsniff” yazılımı kullanarak hangi adreslere girdiğinizi tam olarak görür (sadece teknopusula.com adresini değil, www.teknopusula.com/ag-guvenligi-2323 şeklinde tam adresi).

Benzer yazılımlarla web tarayıcı üzerinden edindiğiniz PDF ve benzeri dosyalarınızı okuyabilir.

“Ettercap” ve “SSLstrip” gibi yazılımlarla kullanıcı adı ve şifrenizle giriş yapmanız gereken sosyal ağ hesaplarınız ve e-posta hesaplarınızın şifrelerini görebilir.

“Hamster” ve “Ferret” gibi yazılımlarla kendi tarayıcısı üzerinden sizin tarayıcınızdaki sayfaların aynısını görebilir, bir nevi tarayıcınızın kopyasını çıkarır (Session Hijacking, diğer bir adıyla Sidejacking).

Daha ne yapmasını isterdiniz?

Doğru sanılan bir yanlış: SSL, HTTPS varsa bilgilerim güvende.

Maalesef değil. Birçok kullanıcı, bağlantılarının HTTPS kullanan İnternet sitelerinde güvende olduğunu sanıyor. Yani size HTTPS ile hizmet sunan Facebook ve Twitter’da şifrelerinizin elde edilemeyeceği söyleniyor.

Şöyle ki, bir güvenli bir İnternet sitesine bağlanırken normal durumda kullanıcı HTTP kullanarak 80 numaralı port üzerinden bir İnternet sitesine bağlanmaya çalışıyor (diyelim ki Gmail olsun). Sunucusu HTTP 302 yönlendirmesi yaparak kullanıcıyı güvenli olan HTTPS versiyonuna yönlendiriliyor. Yani kullanıcı https://mail.google.com adresine 443 numaralı port üzerinden bağlanıyor. Karşılıklı sertifika doğrulamaları sonrasında şifreli bir haberleşme ortaya çıkıyor (SSL).

Saldırgan HTTPS’i aşmak için kullanıcı ve sunucu arasındaki paketleri yakalıyor. SSLstrip kullanan saldırgan bir HTTPS bağlantısı yakaladığı zaman bu bağlantıyı HTTP bağlantısı ile değiştiriyor. Sunucuya gerekli sertifikaları gönderen saldırgan kullanıcı gibi davranır. Kullanıcı burada HTTPS yerine HTTP bağlantısı görür ancak neredeyse tüm kurbanlar (bu konuda deneyimli değillerse) bunu fark etmez.

Kısacası, siz HTTPS kullandığını zannettiğiniz Gmail hesabına saldırgan üzerinden HTTP ile bağlanırsınız ve saldırgan tüm trafiğinizi okuyabilir.

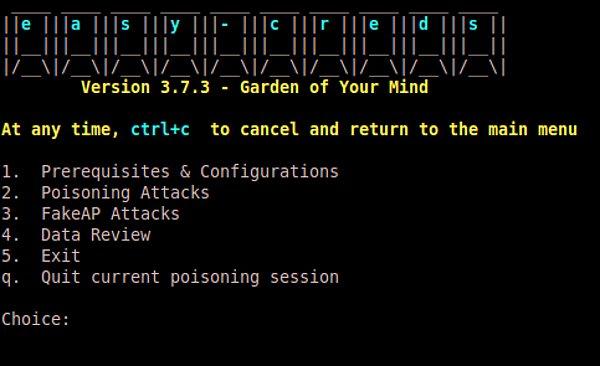

Bir MITM saldırısı uygulaması yapalım

Aşağıdaki videoda sizler için bir MITM saldırısı uygulaması yaptık. Kali Linux kullanan saldırgan bağlı olduğu ağdaki tüm cihazların IP ve MAC adreslerini öğrenerek tüm cihazlara yönelik ARP Poisoning uyguluyor. Ardından Xubuntu kullanan bir kullanıcının hangi İnternet sitelerine girdiğini, kullanıcı adı ve şifresi ile giriş yaptığı Gmail ve Facebook hesabına ait bilgileri ele geçiriyor.

Normalde yukarıda anlatılan bilgiler için ayrı ayrı Nmap, SSLstrip, Ettercap, Dsniff vb. birkaç araç kullanılması gerekirken, saldırganımız “easy-creds” adlı scripti kullanarak tüm bu araçları otomatik bir şekilde bir arada kullanıyor.

Uygulamanın yapıldığı sanal ortam kablolu bir ağ varmış gibi optimize edildi. Bu yöntem kablolu ya da kablosuz ağ olması fark etmeksizin her ortamda çalışmaktadır. Özellikle saldırganlar kablosuz ağları daha çok severler.

Ağa sızan bir saldırganın nasıl kolayca MITM saldırısı yaptığını izleyelim

Herkese açık Wi-Fi ağlarını hiç kullanmayalım mı? Ne yapalım?

Elbette mecburi durumlarda hepimiz bu tür ağları kullanıyoruz. Hatta yukarıda örneği verilen saldırı uygulamasındaki adımlar herkese açık ücretsiz Wi-Fi veren bir ağda değil, iş yerinizdeki bir ağda da başınıza bela olabilir.

Şunlara dikkat edebilirsiniz;

Güvenliğinden emin olmadığınız tüm ağlarda, hassas işlemleriniz için VPN kullanmalısınız.

Tarayıcının adres satırında HTTPS gördüğünüzden emin olun. Ters giden bir şeyler fark ederseniz (sayfanın tam yüklenememesi, İnternet sitesinin güvenlik uyarısı vermesi gibi) kullanımı bırakın.

Ağ yöneticisi iseniz ya da ağ yöneticilerine tavsiye vermeye ehilseniz, “Dynamic ARP Inspection” ya da “Dynamic ARP Protection” kullanılmasını sağlayın.

Kısacası, gerekmedikçe bu tür ücretsiz Wi-Fi ağları kullanmayın, kullanacaksanız tehlikede olduğunuzu unutmayın!

Keşfet ile ziyaret ettiğin tüm kategorileri tek akışta gör!

Yorum Yazın

Yazıyı okuduktan sonra gidip http mi https mi diye baktim. çk şkr gvndym .s .s